Преимущества централизованной безопасности Check Point перед сетевыми конкурентами

Хоть наш хабраобзор не свежий, но до сих пор актуальный. Так как у#CheckPoint есть серьезные преимущества по централизации всех их решений безопасности. Можно спорить, но чаще всего клиентам нужна именно централизация управления решений, чтобы не было "беспорядка" в самой системе безопасности.

_______________________________

Мы дистрибутируем решения #CheckPoint в Молдове. По все вопросам: abo@muk.ua_______________________________

На написание этой статьи меня натолкнуло обсуждение в комментариях Установка и первоначальная настройка Check Point R75. Чем же многофункциональный шлюз безопасности Check Point превосходит своих именитых конкурентов Cisco, Juniper, PaloAlto и др.?

Сильных сторон у данного решения множество, главным из которых, на мой взгляд, является система централизованного управления политикой ИТ-безопасности с единой консоли администратора:

Исторически, это первый межсетевой экран использовавший технологию Stateful Inpection (отслеживание состояния сессии). Check Point предлагал программные продукты для установки на x86-совместимые сервера/Sparc-сервера/Nokia-платформу (собственно, это отражено в названии компании Check Point Software Technologies), а с 2007 года в линейке появились и аппаратные шлюзы с предустановленной операционкой и ПО безопасности. Та же участь постигла и систему управления SmartCenter – она доступна как в программном виде, так и в виде аппаратных Smart-1 устройств.

С апреля 2012 года операционной системой на всех платформах является Gaia, результат объединения возможностей SPLAT (Secure PLATform Check Point, RHEL-based) и поглощения Nokia-бизнеса с ее IPSO-операционкой и IP-Appliance железом.

Оборудование для малых офисов/филиалов UTM-1 Edge и Safe@Office использует другую, упрощенную, прошивку и специализированное железо.

Весь функционал Check Point лицензионно делится на Security Blades и Management Blades, сигнатурные блейды безопасности (IPS, antivirus, antispam, URL-filtering, application control, DLP) требуют ежегодного продления подписки. Еще есть отдельная ветка Endpoint Security (Full Disk Encryption, Port Protection and media encryption, FW + AV + etc), но не об этом сейчас.

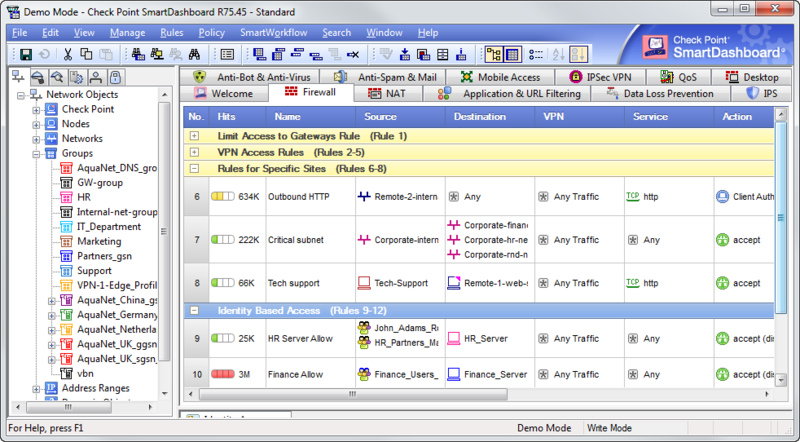

Вне зависимости от размера сети заказчика и количества филиальных офисов управление всеми шлюзами безопасности происходит с единой точки – сервера SmartCenter, часть интерфейса которого приведена выше. Система управления трехзвенная: администратор с установленной SmartConsole подключается к SmartCenter, а SmartCenter раздает шлюзам политики и собирает логи.

И вот киллер-фича: администратор прописывает политику безопасности без обязательной привязки к конкретным шлюзам безопасности!

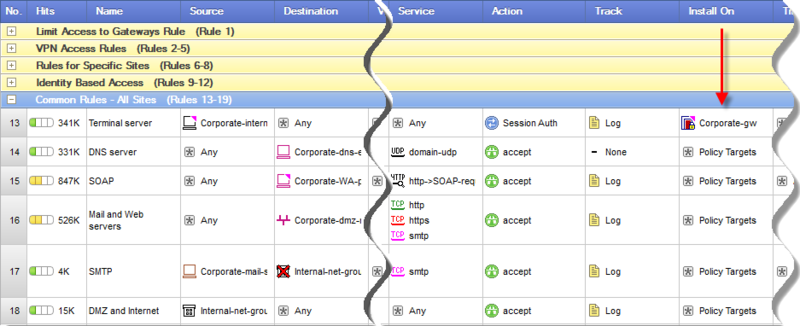

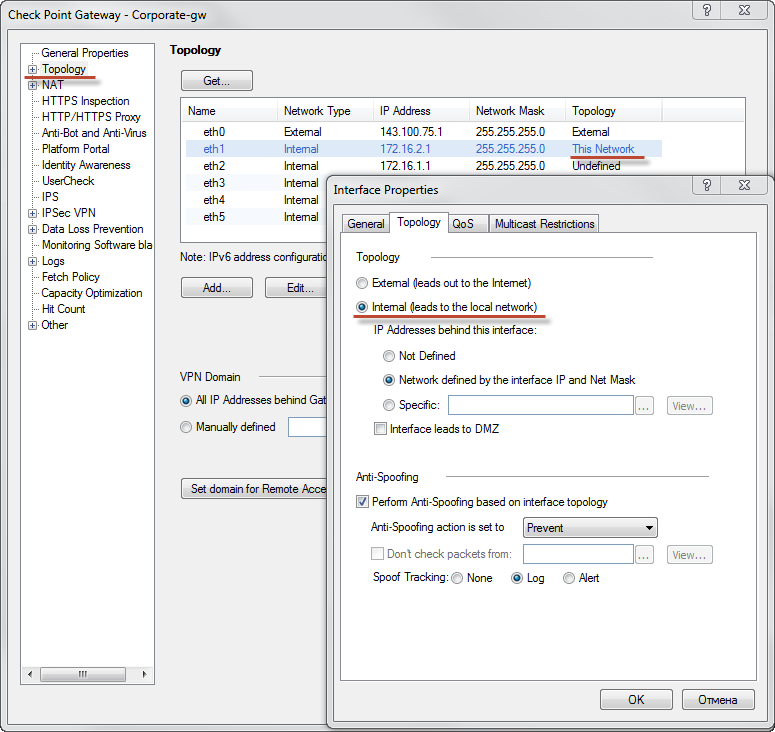

Это достигается за счет того, что SmartCenter автоматически генерирует и рассылает политики (Policy Package) на шлюзы безопасности исходя из данных об интерфейсах и топологии сетей, находящихся за каждым шлюзом безопасности. А топологию определяет администратор в свойствах шлюза безопасности:

Наличие единой базы сетевых объектов предприятия (сети, ноды, группы объектов, пользователи из LDAP-каталога) и единой целостной политики безопасности повышает читаемость политики, уменьшает ошибки вызванные человеческим фактором. Управление с графического интерфейса без необходимости конфигурации настроек в командной строке на каждом из интерфейсов на порядок уменьшает количество рутинной работы.

В случае расширения количества филиалов, в сервер управления SmartCenter необходимо подключить новые шлюзы безопасности (создать сетевые объекты и установить с ними защищенное подключение SIC – secure internal communication). Дальше можно устанавливать политику как обычно – сервер сгенерирует Policy Package и для них.

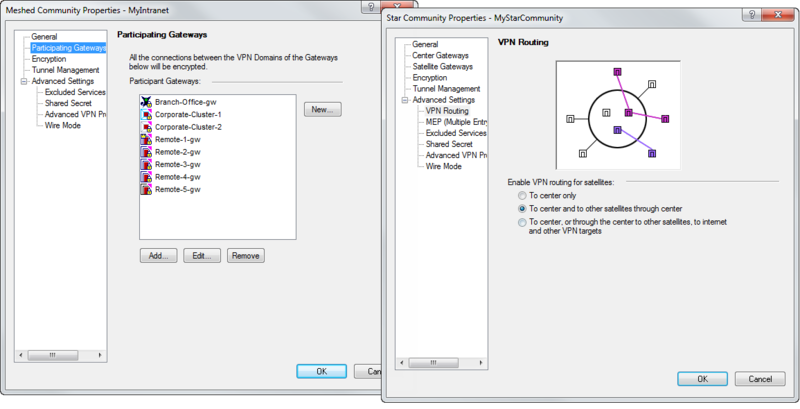

Настройка VPN между филиалами также происходит централизованно и в несколько кликов:

- Создать новое VPN-сообщество с определенной топологией (звезда или полносвязная), указать какие шлюзы участвуют в этом «VPN community»:

- Определить у каждого из шлюзов в свойствах их «VPN Domain», т.е. сети, трафик которых должен автоматически шифроваться. По умолчанию это все сети, находящиеся за шлюзом исходя из его Topology information, но можно указать их и вручную:

- Уточнить в правиле фаервола («откуда-куда-вид трафика-действие») тип трафика конкретным VPN-сообществом:

- Установить политику (Install Policy). Всё, мы настроили Site-to-Site VPN!

Благодаря столь удобной настройке VPN (а также инструментарию SmartProvisioning для управления множеством однотипных шлюзов на основе шаблонов) решения Check Point используются для защиты больших филиальных сетей и банкоматного трафика в частности. Так, в Украине один из банков успешно эксплуатирует 3000 банкоматов по вышеприведенной схеме централизованного управления.

Наличие централизованного управление имеет еще одно преимущество – все события безопасности (логи) собираются и обрабатываются централизованно. Администратору доступны 3 инструмента работы с логами:

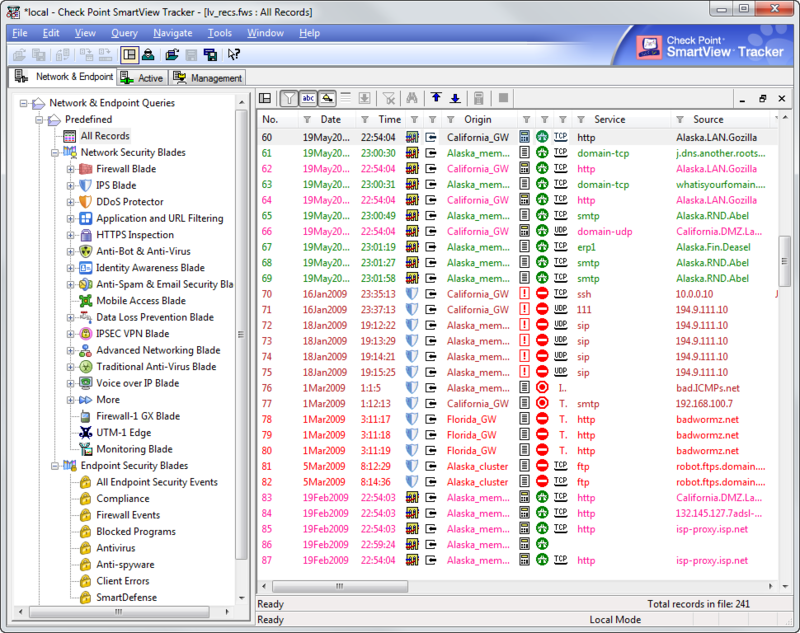

- SmartView Tracker для классического отображения всех событий в виде таблицы, а также по фильтру источника-блейда, сгенерировавшего лог (будь до фаервол, антивирус или IPS-отражение атаки).

- SmartLog для оперативной выборки по интересующим фильтрам, используя преимущества индексации базы логов – выдача результатов происходит практически мгновенно.

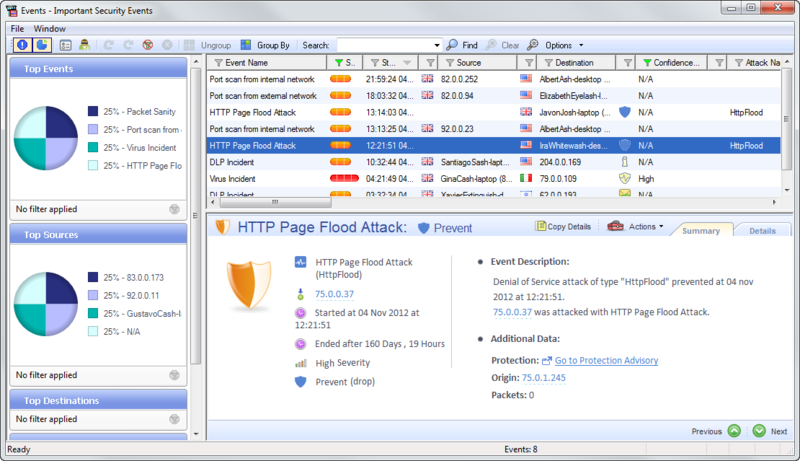

- SmartEvent для корреляции (группировки) событий безопасности от всех блейдов на единой шкале времени. Этот инструмент позволяет отследить комплексные атаки и тенденции, может по праву считаться диспетчерским пунктом безопасника – сразу видна опасность (степень важности событий) и интенсивность (количество срабатываний) текущих нарушений. Удобен и механизм «drill down» — администратор двигается от общей информации (например, 5 событий безопасности) к частной (3 события IPS, 1 событие DLP и 1 событие антивируса), а потом и к детальной – по какой именно сигнатуре IPS произошло срабатывание, каков механизм сигнатуры и атаки.

И при двойном клике на группе из 8 событий в верхнем ряду получаем детальное описание:

Check Point был и остается вендором, 100% сконцентрированным на ИТ-безопасность. На данный момент его продуктами пользуются все 500 компаний из списка Fortune 500.

Ежегодные аналитические обзоры Gartner Quadrant также подтверждают лидирующие положение на рынке Enterprise Network Firewall (декабрь 2011) и Unified Threat Management (март 2012):

Конечно же, идеальных подходов к ИТ-безопасности не существует. Данная статья не ставит целью начало холивара «кто лучше», ее цель — это указание сильных сторон Check Point-решений, возможно для кого-то именно они окажутся решающими при выборе шлюза периметральной защиты сети.

P.S. Скриншоты интерфейса системы управления сделаны на основе демо-данных (сетевые объекты, правила, логи). Ознакомиться можно и самостоятельно — для этого необходимо скачать полноценную консоль управления SmartConsole (зеркало, оф.сайт), установить ее и запустить в режиме «демо».